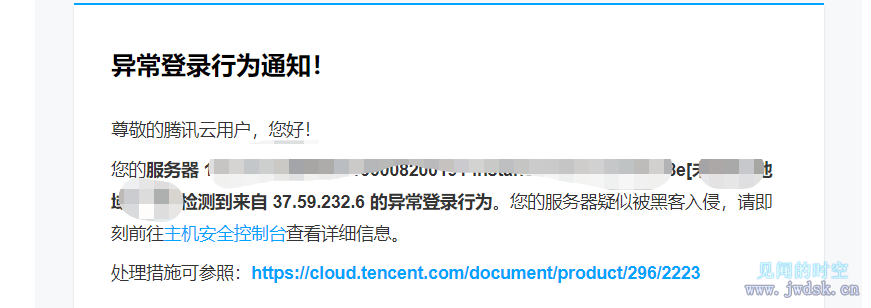

今天早上接到服务器邮件警报,存在异常登陆,不太关注,心想服务器端口不是默认的22,密码也很复杂,应该不会那么容易攻破进来的吧。。。

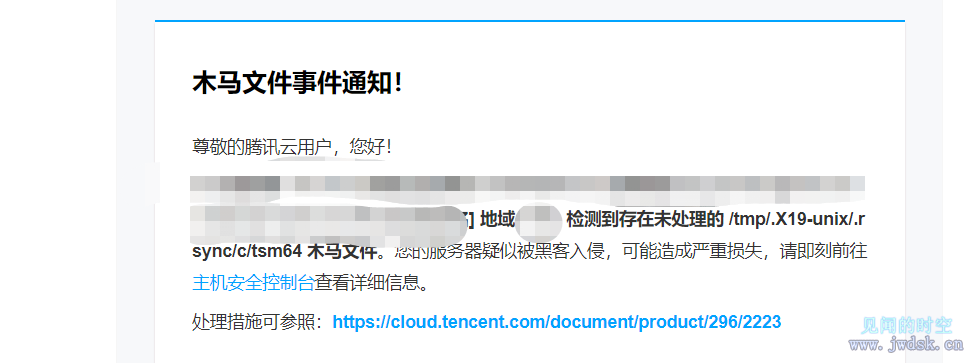

过了大概半个钟,又收到邮件警报,存在木马!!!!真的有贼!这就不得不处理啦!看了下这个木马,在/tmp下隐藏文件夹,常规操作,1、tar打包它以后用来分析;2、删除多出来的木马文件夹;3、查看crontab的情况,将异常的定时任务和相关文件清了;4、top查看CPU是不s是飙到100%了,记住消耗资源最高的进程;5、 -ef|grep查找那个进程;6、kill -9杀了那进程;7、find / -name找出那文件;8、查看/root/.ssh认证文件是不是被改了。。。

crontab多出来的异常定时任务:

* */2 * * * /root/.bashtemprc/a/upd>/dev/null 2>&1

@reboot /root/.bashtemprc/a/upd>/dev/null 2>&1

5 8 * * 0 /root/.bashtemprc/b/sync>/dev/null 2>&1

@reboot /root/.bashtemprc/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X19-unix/.rsync/c/aptitude>/dev/null 2>&1

过了一会再来看top那挖矿进程有没有死灰复燃,发现没有,嗯,应该可以歇歇的了吧。。。

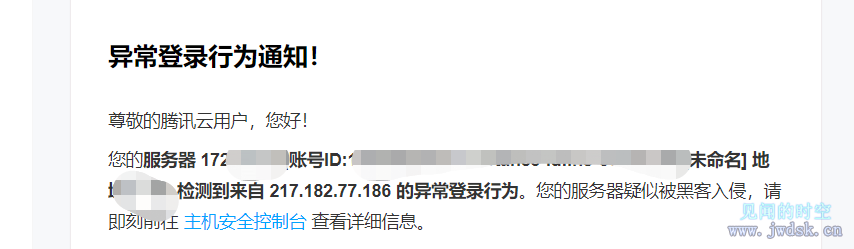

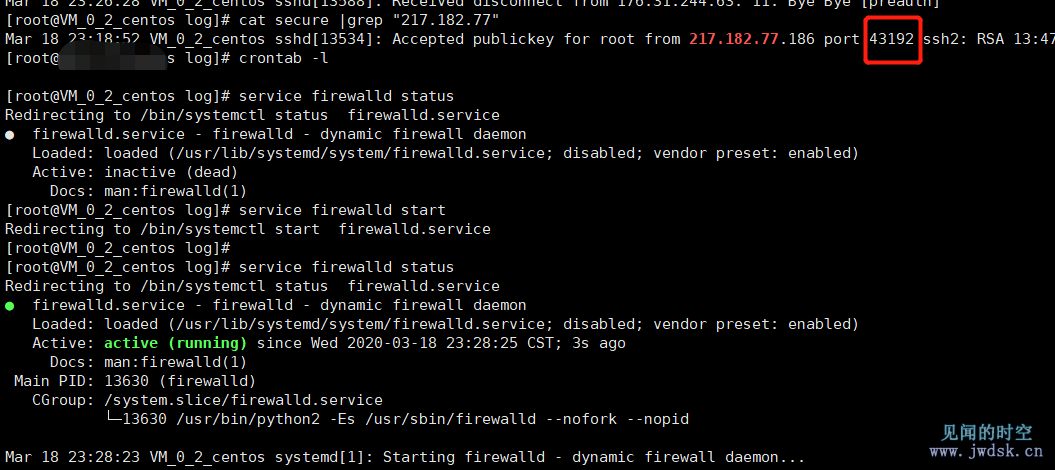

到了晚上11点多,又出现了异常登陆!

这次发现有点不对劲了,怎么那么快又沦陷了。。。查看下/var/log/secure的日志,发现那个IP的端口不对,而且通过publickey 进来的,难道防火墙没开?!查了下,果然,马上将这漏洞补上,木马应该没那么快过来,应该再没事的了吧。。。